Home lab là một môi trường tuyệt vời để người yêu công nghệ, chuyên gia IT mài giũa kỹ năng, thử nghiệm các dự án mà không lo ảnh hưởng đến mạng gia đình. Tuy nhiên, trong quá trình xây dựng khả năng mạng cho home lab, làm thế nào để đảm bảo hai hệ thống này luôn tách biệt và an toàn? Một tường lửa (firewall) chuyên dụng chính là giải pháp bạn cần, dù là thiết bị phần cứng riêng biệt hay một tường lửa ảo hóa. Với các quy tắc được thiết lập hợp lý, bạn có thể giữ an toàn cho mạng gia đình khỏi các thử nghiệm trong home lab, đồng thời vẫn đảm bảo truy cập internet thông suốt.

Thiết bị tường lửa Firewalla Gold Pro chuyên dụng cho Home Lab

Thiết bị tường lửa Firewalla Gold Pro chuyên dụng cho Home Lab

5. Tắt UPnP để kiểm soát hoàn toàn Home Lab của bạn

UPnP (Universal Plug and Play) được tạo ra để giải quyết tình trạng thiếu địa chỉ IPv4 và giúp các thiết bị dễ dàng mở cổng truy cập ra internet mà không cần cấu hình thủ công. Tuy nhiên, với một home lab, nơi bạn sẽ tự cấu hình dải IP và nhiều VLAN, bạn muốn kiểm soát mọi thứ. Chỉ những gì bạn cho phép mới được đi qua tường lửa.

Bạn không cần và không muốn bật UPnP. Nó sẽ phá hỏng các quy tắc tường lửa được thiết lập cẩn thận nhằm bảo vệ các ứng dụng và dịch vụ tự host của bạn. Hơn nữa, bạn chắc chắn không muốn các thiết bị ngẫu nhiên tự động mở cổng ra thế giới bên ngoài.

Trường hợp duy nhất bạn có thể cần UPnP là nếu home lab của bạn được thiết kế để nghiên cứu hành vi của các thiết bị không đáng tin cậy. Khi đó, bạn nên đặt chúng trong một VLAN riêng biệt với nhiều công cụ giám sát gói tin để theo dõi hoạt động của chúng.

Mặt sau của bộ định tuyến (router) Gl.iNet Beryl, minh họa cổng kết nối

Mặt sau của bộ định tuyến (router) Gl.iNet Beryl, minh họa cổng kết nối

4. Thiết lập quy tắc từ chối lưu lượng mặc định

Dù các quy tắc cho phép cụ thể cho ứng dụng hoặc thiết bị là quan trọng, nhưng có một quy tắc tối quan trọng cho tường lửa home lab của bạn: đó là quy tắc từ chối mọi thứ (catch-all deny rule) được đặt ở cuối cùng trong hệ thống phân cấp. Quy tắc này sẽ từ chối bất kỳ lưu lượng nào không được cho phép rõ ràng bởi các quy tắc trước đó. Điều này rất cần thiết vì bất kỳ dịch vụ nào tự mở cổng ra internet mà bạn không cho phép bằng một quy tắc riêng đều là một vấn đề bảo mật. Chúng ta luôn muốn áp dụng các thực hành tốt nhất trong home lab.

Điều đó có nghĩa là bạn sẽ có một hệ thống phân cấp các quy tắc tường lửa tương tự như sau:

- Quy tắc chống giả mạo (Anti-spoofing rules): Cấp độ quy tắc cao nhất lọc tất cả lưu lượng, nhưng chỉ cho phép các gói tin từ các nguồn hợp lệ đi qua.

- Quy tắc truy cập người dùng (User access rules): Thiết lập quy tắc cho những gì người dùng có thể làm, ví dụ: HTTP cho truy cập web, 443 cho VPN và các dịch vụ tương tự.

- Quy tắc truy cập quản lý (Management access rules): Các quy tắc cho phép công cụ quản trị và địa chỉ được phép tương tác với cấu hình và giám sát tường lửa.

- Quy tắc từ chối dịch vụ cụ thể (Service-specific denial rules): Chặn các dịch vụ không cần thiết hoặc dễ bị tấn công, và các khối Geo-blocks, giảm nhiễu và các vector tấn công.

- Quy tắc từ chối tổng quát (Catch-all deny rule): Loại bỏ tất cả lưu lượng không khớp với bất kỳ quy tắc nào trước đó mà đã cho phép nó đi qua tường lửa.

Quy tắc này tưởng chừng đơn giản nhưng lại là quy tắc quan trọng nhất cần thiết lập đúng và đặt đúng vị trí trong cấu trúc để nó không bị ghi đè bởi bất kỳ quy tắc nào khác.

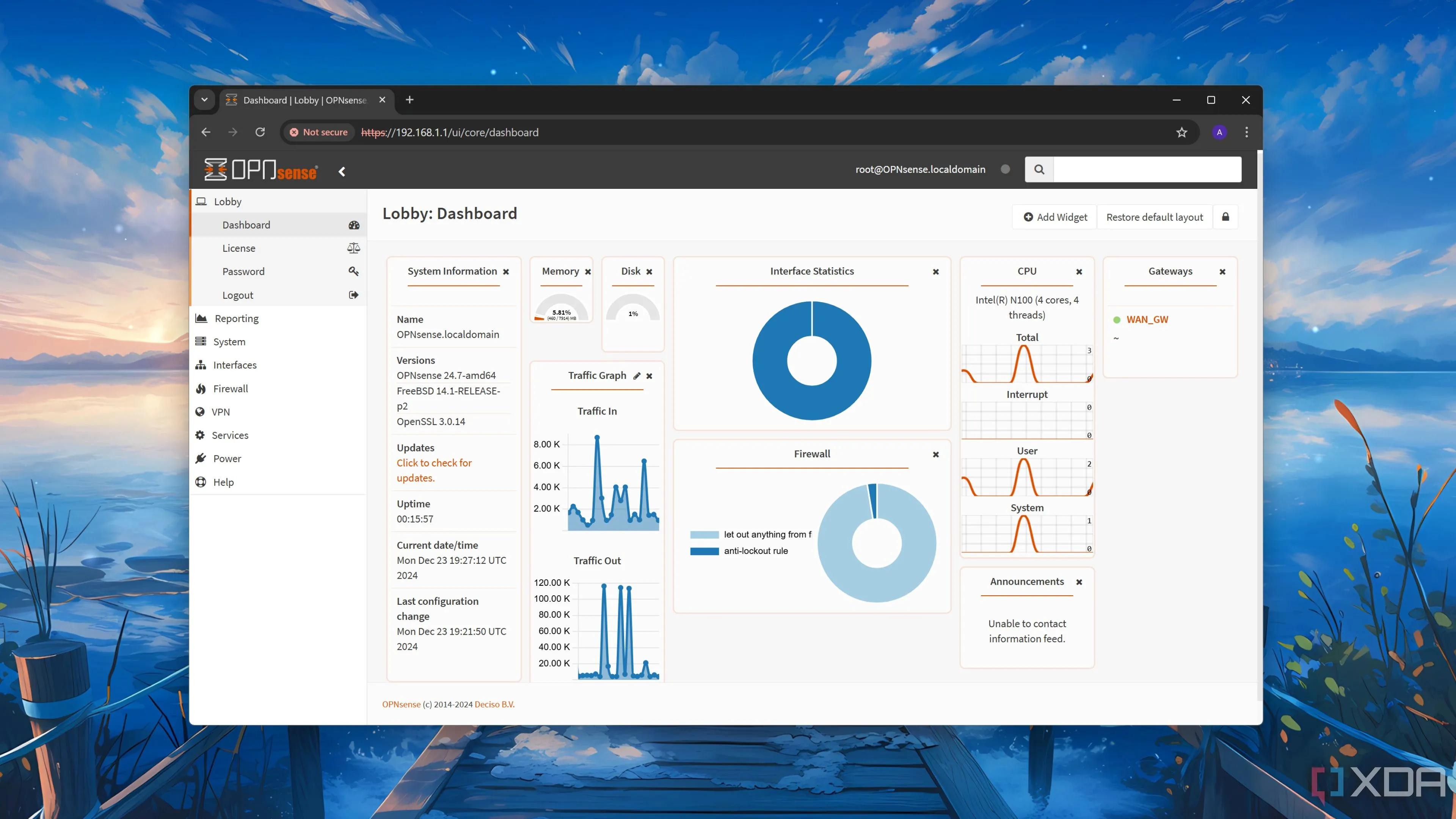

Giao diện bảng điều khiển (dashboard) của tường lửa OPNsense

Giao diện bảng điều khiển (dashboard) của tường lửa OPNsense

3. Phân tách mạng bằng VLAN

Bạn có lẽ nên sử dụng VLAN trên mạng gia đình của mình, nhưng nếu bạn chưa từng thử, home lab là nơi tốt nhất để bắt đầu. Đầu tiên, nên có một VLAN dành riêng cho lớp quản lý của thiết bị home lab, và dải IP cho VLAN này không bao giờ được thay đổi. Bạn sẽ thực hiện rất nhiều thử nghiệm, và điều đó có nghĩa là bạn có thể bị khóa quyền truy cập vào thiết bị mạng. Tuy nhiên, việc có một VLAN quản lý chuyên dụng sẽ giúp bạn luôn có thể truy cập lại để khắc phục sự cố.

Sau đó, nên có các VLAN để nhóm các máy chủ lại với nhau, một VLAN để giữ bất kỳ thiết bị IoT và Home Assistant nào tránh xa các thiết bị chứa dữ liệu của bạn, và bất kỳ VLAN nào khác mà bạn thấy hữu ích. Đừng quên một VLAN DMZ (vùng phi quân sự) để bạn có thể đặt các thiết bị không đáng tin cậy vào đó để kiểm tra cho đến khi bạn quyết định chúng đủ an toàn để thêm vào các phân đoạn đáng tin cậy.

Cận cảnh thiết bị chuyển mạch mạng (network switch) trong tủ rack, hỗ trợ cấu hình VLAN

Cận cảnh thiết bị chuyển mạch mạng (network switch) trong tủ rack, hỗ trợ cấu hình VLAN

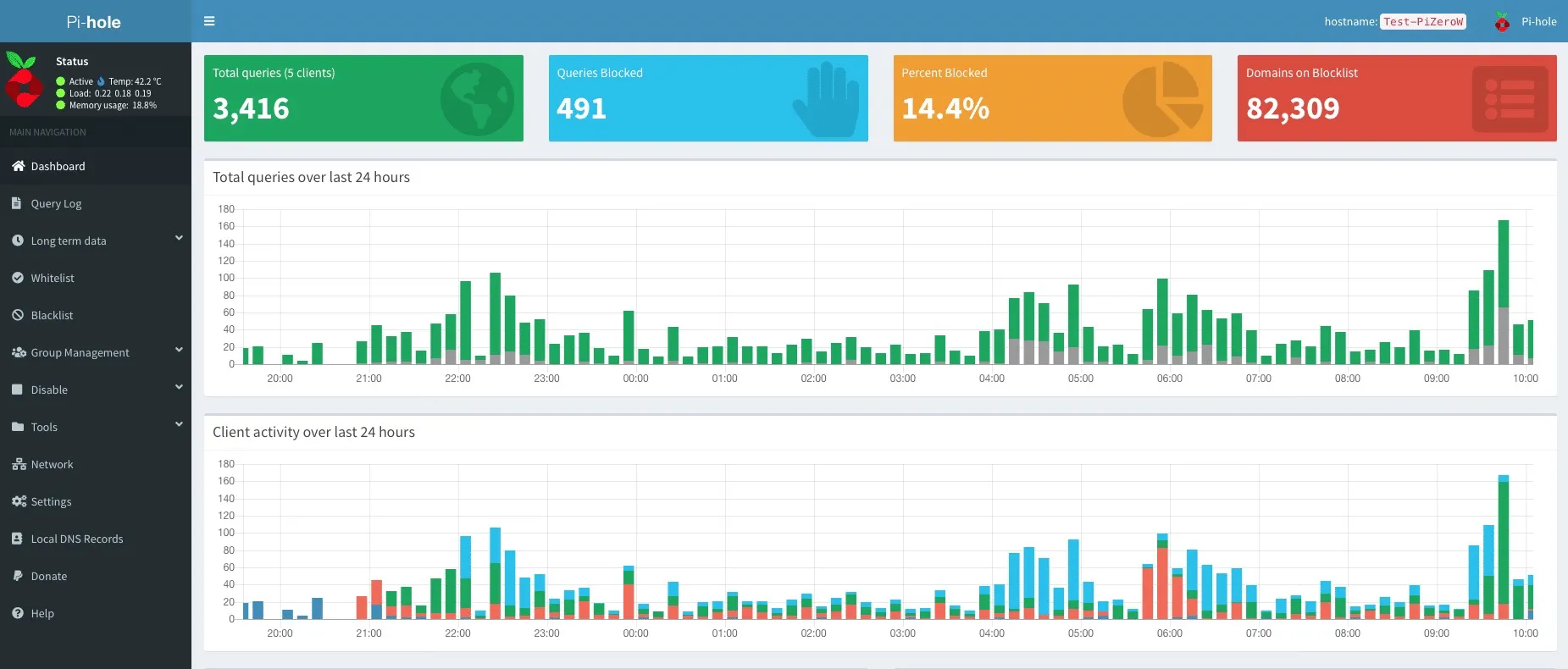

2. Định tuyến mọi truy vấn DNS qua Pi-hole

Ngay cả khi bạn tin tưởng mọi thiết bị trong home lab của mình, bạn vẫn nên luôn hoạt động theo nguyên tắc truy cập tối thiểu. Truy vấn DNS là hoàn toàn cần thiết để các thiết bị home lab của bạn có thể truy cập, nhưng bạn không muốn chúng có quyền truy cập không giám sát. Bằng cách định hướng các thiết bị đến DNS chạy trên Pi-hole, bạn có thể trực quan hóa tất cả các yêu cầu DNS, đồng thời giữ cho home lab của mình an toàn và được bảo vệ khỏi quảng cáo, các tên miền độc hại và các phiền toái không mong muốn khác. Bạn có thể chạy Pi-hole trên một máy tính nhúng (SBC) chuyên dụng như Raspberry Pi hoặc ảo hóa nó nếu thuận tiện hơn.

Giao diện bảng điều khiển của Pi-hole hiển thị các truy vấn DNS đã chặn

Giao diện bảng điều khiển của Pi-hole hiển thị các truy vấn DNS đã chặn

Người dùng cầm bo mạch Raspberry Pi 5, nền tảng lý tưởng để chạy Pi-hole

Người dùng cầm bo mạch Raspberry Pi 5, nền tảng lý tưởng để chạy Pi-hole

1. Bật IGMP Snooping

IGMP (Internet Group Management Protocol) giới hạn lưu lượng multicast IPv4 không làm quá tải mạng cục bộ hoặc các VLAN. Ít nhất là nó làm như vậy nếu bạn đã bật IGMP snooping. Tường lửa của bạn sẽ tìm kiếm lưu lượng multicast và chuyển tiếp nó chỉ đến các thiết bị quan tâm đến việc nhận nó.

Điều này rất quan trọng trên bất kỳ mạng nào, nơi bạn có thể dễ dàng tấn công DDoS các thiết bị bằng lưu lượng multicast, dẫn đến các bước khắc phục sự cố gây khó chịu. Nếu bạn đã thiết lập giám sát mạng, việc khắc phục sự cố có thể là một khoảnh khắc học hỏi quý giá, nhưng tại sao phải chịu đựng sự đau đớn khi bạn có thể thay đổi một cài đặt tường lửa và không phải lo lắng về việc các gói multicast làm ngập home lab của bạn?

Bên trong thiết bị tường lửa Firewalla Gold Pro với các cổng kết nối và linh kiện mạng

Bên trong thiết bị tường lửa Firewalla Gold Pro với các cổng kết nối và linh kiện mạng

Tối ưu hóa tương tác giữa Home Lab và Internet, Mạng Gia đình

Việc giữ home lab tách biệt với phần còn lại của mạng gia đình là vô cùng quan trọng. Nó không chỉ giúp bạn hiểu rõ hơn về phân đoạn mạng mà còn ngăn chặn những rủi ro từ các thử nghiệm có thể gây ra hỗn loạn cho lưu lượng internet thông thường của bạn. Điều này đặc biệt có ý nghĩa đối với những người sống cùng, bạn bè và gia đình. Với sự kết hợp đúng đắn của các quy tắc tường lửa, bạn có thể sở hữu một mạng home lab mạnh mẽ và linh hoạt mà không ảnh hưởng đến việc sử dụng internet khác của mình.

Ngoài ra, điều quan trọng là bạn phải thường xuyên xem xét nhật ký (logs) trên home lab của mình và điều chỉnh bất kỳ quy tắc tường lửa nào đang gây ra vấn đề trong việc các dịch vụ bị chặn, cho phép không chính xác hoặc bất kỳ sự không khớp nào khác so với cách bạn muốn tường lửa home lab của mình hoạt động. Hãy luôn đặt mục tiêu đảm bảo an toàn và ổn định cho hệ thống mạng của bạn.